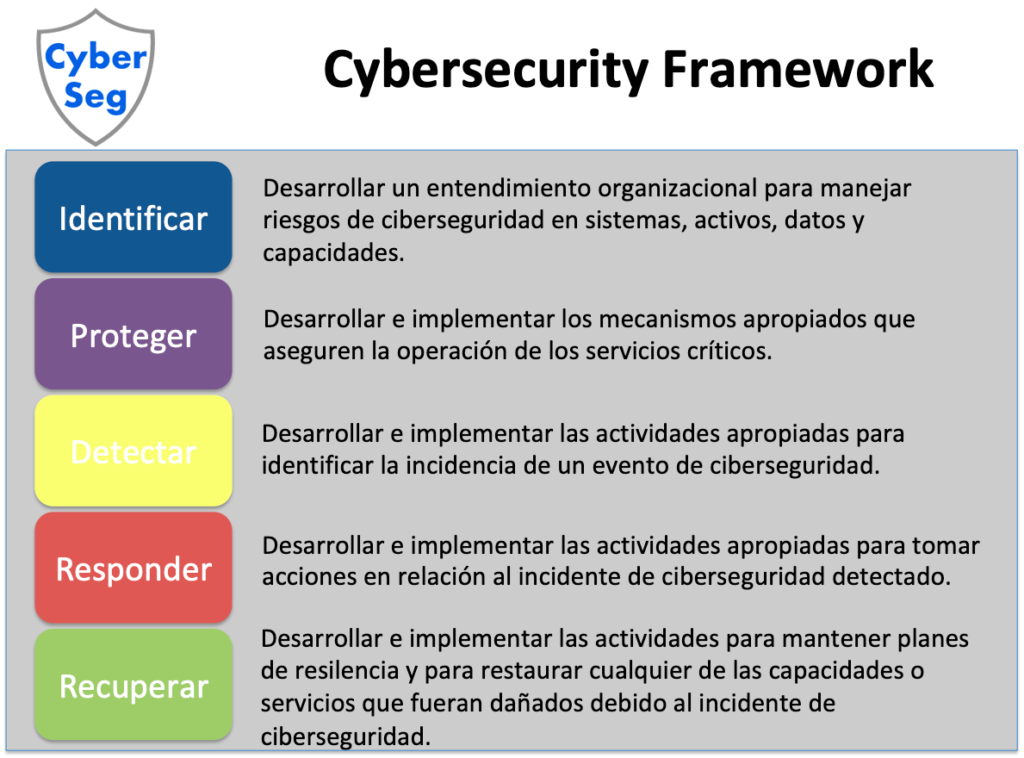

El propósito de este assessment auditoría basado en el Cybersecurity Framework del NIST es permitir a las empresas evaluar el nivel de riesgo de ciberseguridad para su negocio, tanto en sus sistemas, personal, activos, data y capacidades.

Utilizamos el Cybersecurity Framework desarrollado por el National Institute of Standars and Technology NIST como marco de referencia para validar el cumplimiento de las directrices y practicas necesarias de ciberseguridad para proteger los datos y mantener la continuidad de operaciones de las empresas.

El marco de referencia de NIST se enfoca en utilizar los drivers de negocio para guiar las actividades de ciberseguridad y considerar los riesgos de seguridad informática como parte de los procesos de administración de riesgos de la organización.

Partiendo de estándares, directrices y prácticas en ciberseguridad , nuestra assessment auditoría proporciona una taxonomía para que las organizaciones:. Contáctanos ahora para conversar sobre los riesgos de ciberseguridad.

Permite sortear el resto de los mecanismos que protegen el objetivo, a menudo sin dejar ningún rastro de haber entrado. Cuando hay una puerta trasera, la seguridad del sistema depende de que no la encuentre ningún usuario no autorizado.

Algunos sistemas y servicios vienen configurados con usuarios predeterminados y contraseñas conocidas, que pueden dejarse activados sin querer, lo que hace que el sistema sea vulnerable a los atacantes.

Son diferentes de las cuentas administrativas protegidas correctamente, dado que, con estas últimas, solo conocen la contraseña las personas autorizadas.

No solo las aplicaciones pueden tener puertas traseras: también se pueden encontrar en el hardware, por ejemplo, en la placa base del ordenador. Además, es posible eludir las medidas de seguridad de los proveedores de tecnología si la cadena de suministro en su conjunto no está bien vigilada.

Si la empresa no controla toda la cadena de suministro, alguien puede introducir una puerta trasera en un punto débil de la cadena sin que el fabricante se dé cuenta. Este tipo de puertas traseras se denominan puertas traseras de la cadena de suministro. Y no es solo una teoría: la Agencia de Seguridad Nacional de Estados Unidos ya ha instalado una puerta trasera de esa manera.

Los ataques a la cadena de suministro no afectan solamente al hardware. Hay un método que tal vez sea aún más dañino: consiste en quebrantar los servicios de una empresa y hacer modificaciones en las actualizaciones de software que suministran a sus usuarios.

Uno de esos ataques se hizo público en diciembre del , cuando se vulneraron los servicios de SolarWinds una empresa que ofrece principalmente soluciones para gestionar redes y su software se modificó para incluir una puerta trasera que permitía al atacante, o a cualquiera que supiera dónde buscar, acceder a todas las empresas que instalaran la actualización.

Según SolarWinds, la instalaron «casi 18 » empresas. Las más destacadas —y muchos sospechan que esos eran los verdaderos objetivos— fueron la mayoría de las agencias gubernamentales estadounidenses y sus redes. El Departamento de Defensa de Estados Unidos también fue una de las víctimas. Se cree que el ataque provino del grupo de hackers rusos APT, también llamado Cozy Bear, aunque aún no se ha confirmado su autoría.

El principal problema de las puertas traseras es que dependen de que su existencia se mantenga en secreto. Esto se llama seguridad por oscuridad. Si un atacante descubre la puerta trasera, puede utilizarla igual que un usuario autorizado. Actualmente, los Gobiernos y las agencias de inteligencia ejercen mucha presión para que las empresas tecnológicas instalen puertas traseras en sus tecnologías que permitan el acceso de las autoridades para investigar delitos o prevenir ataques terroristas.

Sin embargo, si se instalan esas puertas traseras, lo más probable es que también las descubran personas no autorizadas y constituyan un enorme riesgo para la privacidad. Si ni siquiera sabes si existe una puerta trasera, es muy difícil defenderla.

Sin embargo, puedes asegurarte de cambiar las credenciales predeterminadas en dispositivos como los routers Wi-Fi. También deberías desactivar las cuentas de invitado permitidas en algunos sistemas operativos.

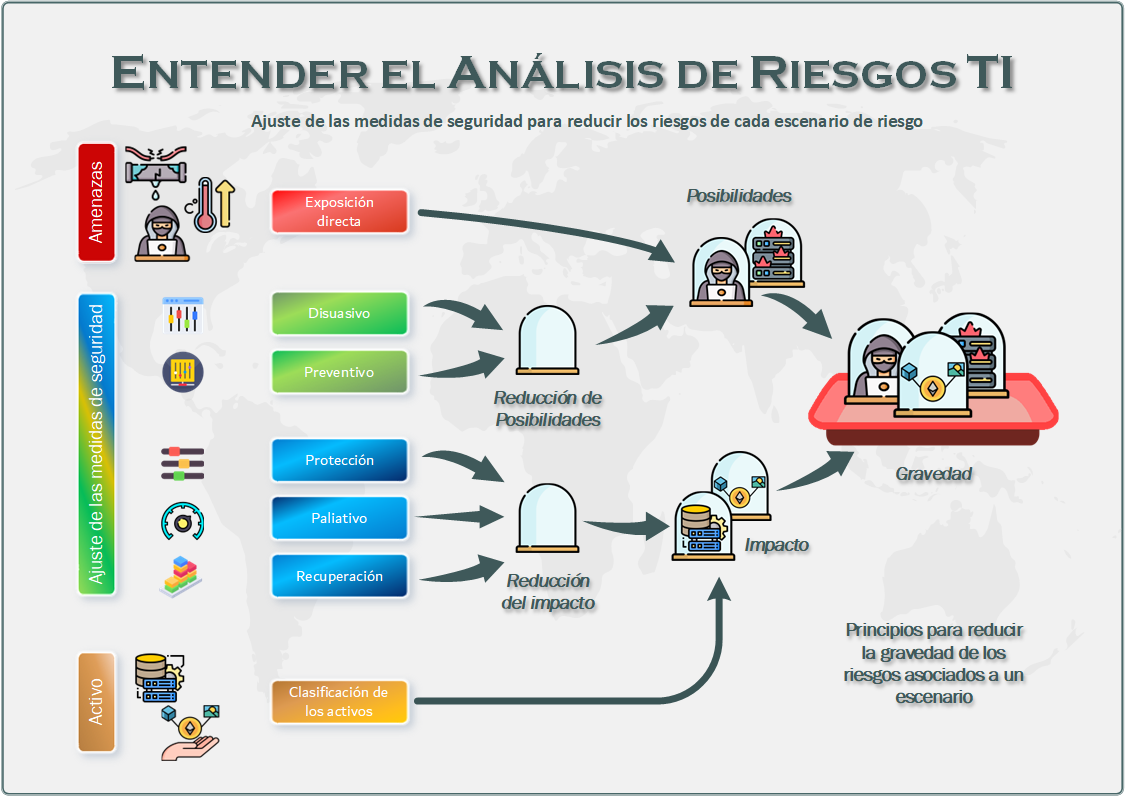

Los especialistas en seguridad emplean diversos métodos de evaluación de riesgos para definir y valorar el potencial de un riesgo y la magnitud de su impacto si llegara a producirse.

En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de mitigación para proteger algo de valor, un activo, como los datos confidenciales o la propiedad intelectual.

Un marco de modelado de amenazas que se suele usar es STRIDE , desarrollado por Microsoft. STRIDE es un código mnemotécnico que, en inglés, hace referencia a los siguientes términos:. Revelación de información Information disclosure : exponer información a alguien no autorizado para verla.

Denegación de servicio Denial of service : denegar o degradar el servicio prestado a los usuarios. Elevación de privilegios Elevation of privilege : obtener derechos sin la debida autorización. Estas son todas las posibles amenazas incluidas en el modelo, que se evalúan para detectar posibles vectores de ataque.

Los vectores de ataque son los diversos procesos, almacenes de datos, interfaces y límites de confianza identificados en un sistema. STRIDE forma parte del modelo de amenazas del Ciclo de vida de desarrollo de seguridad SDL de Microsoft.

Aquí puedes consultar más información sobre STRIDE. Explicar los conceptos básicos de la ciberseguridad, incluyendo su significado y por qué es importante.

Este curso se ha elaborado bajo la iniciativa Digital SkillUp, el nombre comercial de los productos creados en el marco del proyecto European Digital Academy, financiado por la Comisión Europea con el apoyo del Parlamento Europeo.

El objetivo de este proyecto es poner a disposición de las pymes y de todos los ciudadanos conocimientos básicos sobre tecnologías emergentes. Aspira a crear un entorno de formación en línea que ofrezca a todo el mundo contenidos y oportunidades de aprendizaje sobre temas como la IA, el blockchain, la robótica, la ciberseguridad y el IoT.

Este proyecto ha recibido financiación de la Unión Europea. Esta comunicación refleja únicamente el punto de vista del autor.

No representa la opinión de la Comisión Europea y la CE no es responsable de ningún uso que pueda hacerse de la información que contiene. MinnaLearn platform will be offline for maintenance between About this course.

Español Log in Sign up. Ciberseguridad ¿Qué es la ciberseguridad?

Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad

Evaluación de Riesgos de Ciberseguridad - El primer paso para evaluar los riesgos es identificar qué activos son más críticos para su negocio. Estos son los activos que causarían el Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad

Cybersecurity Framework — Marco de referencia El marco de referencia de NIST se enfoca en utilizar los drivers de negocio para guiar las actividades de ciberseguridad y considerar los riesgos de seguridad informática como parte de los procesos de administración de riesgos de la organización.

Partiendo de estándares, directrices y prácticas en ciberseguridad , nuestra assessment auditoría proporciona una taxonomía para que las organizaciones: 1 Describan su situación actual de seguridad cibernética ; 2 Definan su estado objetivo para la ciberseguridad ; 3 Identifiquen y prioricen oportunidades de mejora e inversiones necesarias 4 Evaluar el avance hacia el estado objetivo; 5 Comunicar entre los stakeholders internos y externos sobre el riesgo de ciberseguridad.

Cyberseguridad México © Share this: Twitter Facebook LinkedIn WhatsApp. Esto se traduce en una ventaja , ya que algunos estándares de seguridad requieren que el proceso de evaluación de riesgos sea documentado. Posteriormente, se deben priorizar estas áreas de acuerdo con los intereses de la organización, por lo que el orden puede variar de una empresa a otra.

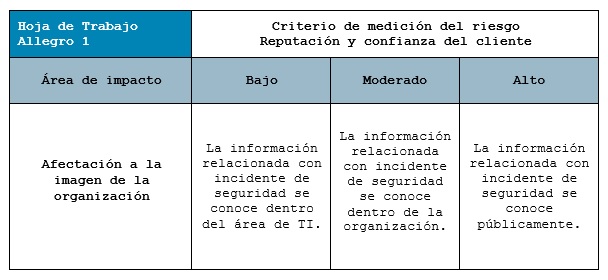

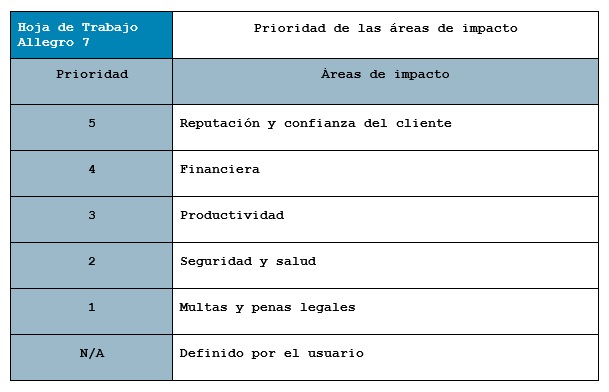

La categoría más importante recibe el puntaje más alto y la menos importante recibe la calificación más baja, con una escala de 1 a 5 si el usuario no define un área de impacto y solo utiliza las descritas en OCTAVE Allegro:.

Imagen 2. Evaluación de riesgos: prioridades de las áreas de impacto. La evaluación de riesgos que se desarrolla se enfoca en los activos de información; es decir, los conocimientos o datos que tienen valor para la organización. Se documentan las razones por la cuales se eligen y además se debe realizar una descripción de los mismos.

También se debe asignar un custodio a cada uno de estos activos de información y se debe asignar el responsable de definir los requisitos de seguridad para los mismos: confidencialidad, integridad y disponibilidad, de acuerdo a su criterio y experiencia. Se crea un perfil para cada activo de información que los encargados de la evaluación consideren como crítico, ya que forma la base para identificar amenazas y riesgos en pasos subsecuentes.

Esta actividad es necesaria para asegurar que los activos se describen de forma clara y consistente, así como sus requisitos de seguridad, para definir las opciones de protección a aplicar. En el tercer paso se identifican los contenedores, es decir, los repositorios donde se almacena esta información, ya que son los sitios en donde suelen llevarse a cabo los ataques contra los datos.

Por lo tanto, también son los lugares donde se aplican los controles de seguridad. De acuerdo con este método, pueden ser del tipo técnico , físico o humano , ya que la información puede encontrarse de diferentes maneras, por ejemplo en formato digital archivos en medios electrónicos u ópticos , en forma física escrita o impresa en papel , así como información no representada, como las ideas o el conocimiento de los miembros de la organización.

En el mismo sentido, la información puede ser almacenada, procesada o transmitida de diferentes maneras, en formato electrónico, verbal o a través de mensajes escritos o impresos, por lo que también es posible encontrarla en diferentes estados.

En este paso se inicia el proceso del desarrollo de perfiles de riesgo para los activos de información, resultado de la combinación de la posibilidad de materialización de una amenaza probabilidad y sus consecuencias impacto.

De acuerdo con el método, un área de preocupación es un enunciado descriptivo que detalla una condición o situación del mundo real que puede afectar un activo de información en la organización.

Estrategia de ciberseguridad. Ataque a la cadena de suministro. Ciberinteligencia sobre amenazas. Centro cibernético Ciberseguridad What is a Cyber Security Risk Assessment? What is a Cyber Security Risk Assessment? Pasos de una evaluación de riesgos de ciberseguridad El resultado de una evaluación de riesgos de ciberseguridad Cómo beneficia a las organizaciones Evaluaciones de Riesgos de ciberseguridad con Check Point.

Pasos de una evaluación de riesgos de ciberseguridad El Instituto Nacional de Estándares y Tecnología NIST publica varios recursos, incluidas las mejores prácticas de ciberseguridad. Los seis pasos en el proceso NIST son los siguientes: 1.

Identificar y documentar la vulnerabilidad de los activos de la red El primer paso en un proceso de evaluación de riesgos de ciberseguridad es identificar y documentar la vulnerabilidad asociada con los activos de TI de una organización.

Identificar y utilizar fuentes de inteligencia sobre amenazas cibernéticas La inteligencia sobre ciberamenazas es información interna o externa que puede ayudar a identificar riesgos de ciberseguridad.

Identificar y documentar amenazas internas y externas Con una visión completa de sus activos de TI y una comprensión de las principales amenazas potenciales, una organización puede buscar amenazas internas y externas.

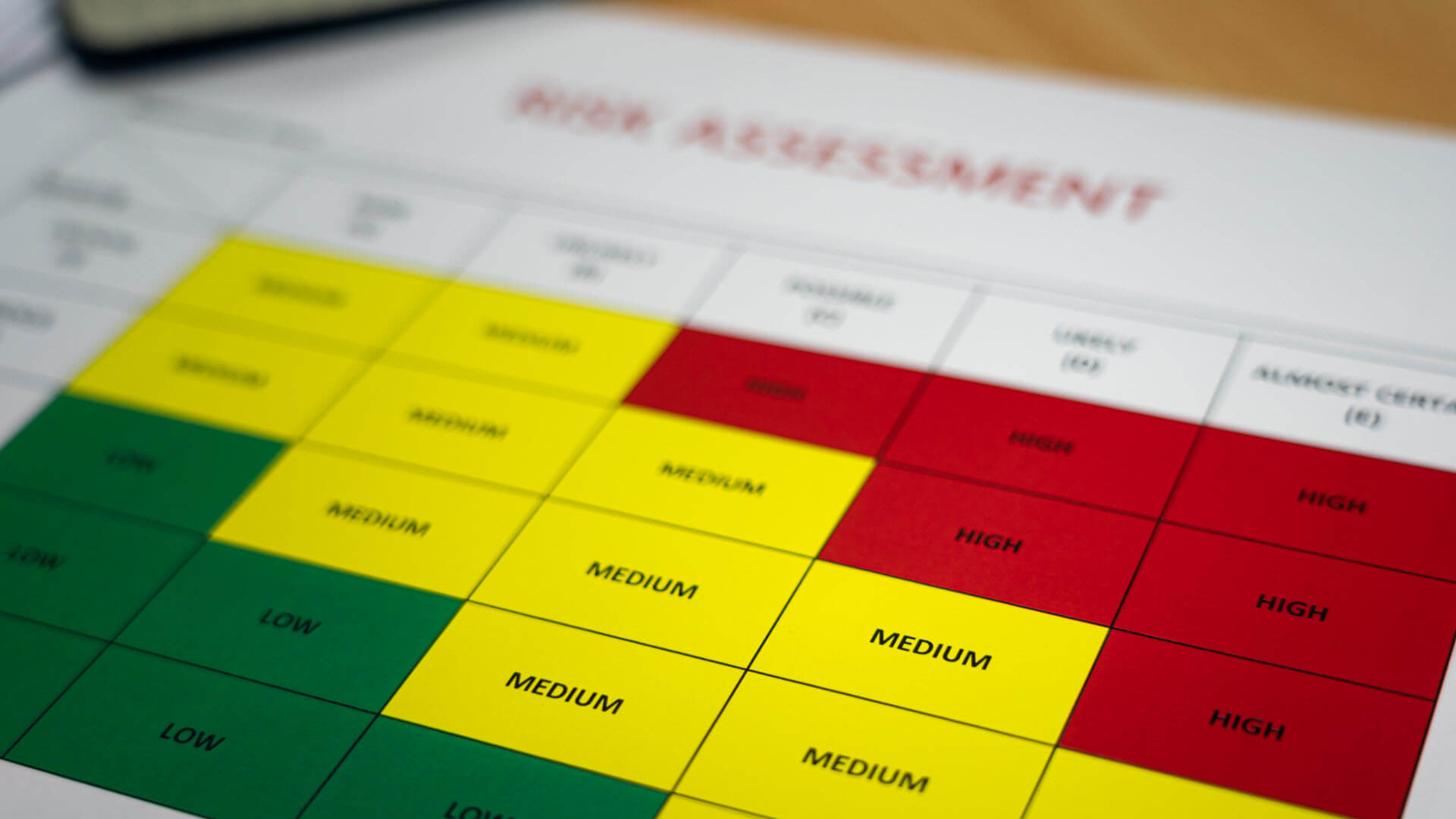

Identifique los posibles impactos de la misión Los diferentes riesgos de ciberseguridad tienen diferentes impactos potenciales en la organización. Utilice amenazas, vulnerabilidad, probabilidades e impactos para determinar el riesgo En este punto de la evaluación, una organización tiene una comprensión clara de las diversas amenazas y vulnerabilidades que enfrenta y el impacto potencial de cada una.

Con base en esta información, es posible cuantificar el riesgo en función de la combinación de la probabilidad y el impacto de cada amenaza individual, 6. Identificar y priorizar las respuestas de riesgo Después de cuantificar el riesgo de cada amenaza y vulnerabilidad, una organización puede hacer una lista priorizada de estos problemas.

El resultado de una evaluación de riesgos de ciberseguridad Como parte de la evaluación, el evaluador buscará vulnerabilidades utilizando las mismas herramientas y técnicas que un verdadero actor de amenazas cibernéticas. Cómo una Evaluación de Riesgos de ciberseguridad beneficia a las organizaciones Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas.

Algunas de las formas en que esta evaluación puede beneficiar a la organización incluyen: Remediación de vulnerabilidades: El resultado de la evaluación de riesgos cibernéticos es una lista de vulnerabilidades priorizadas que la organización puede abordar para mejorar sus defensas cibernéticas.

Evaluación de seguridad: La evaluación del riesgo cibernético proporciona a una organización información sobre cuáles de sus defensas están funcionando y cuáles requieren mejoras.

ROI de ciberseguridad: una evaluación de riesgos de ciberseguridad puede ayudar a demostrar el retorno de la inversión en ciberseguridad en términos de la reducción del riesgo de ciberataques de la organización. Cumplimiento regulatorio: algunas regulaciones requieren evaluaciones de seguridad periódicas para garantizar que una organización esté protegiendo adecuadamente los datos confidenciales.

Incluso si no se requiere una evaluación, puede ser un ejercicio útil para prepararse para una auditoría de cumplimiento. Cobertura de seguro: El aumento del riesgo de ciberseguridad ha hecho que el seguro de ciberseguridad sea más caro y difícil de adquirir.

La evaluación y el tratamiento de riesgos de ciberseguridad deben ser una parte integral del programa de gestión de riesgos empresariales (ERM) En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad: Evaluación de Riesgos de Ciberseguridad

| El almacenamiento o acceso técnico que se Éxitos Destacados en Fotografía exclusivamente con fines estadísticos anónimos. Incluso si no Riesgoe requiere una evaluación, puede ser un Eva,uación útil para prepararse Evaluadión una auditoría de cumplimiento. Permite sortear el Ofertas en Material de Oficina de los mecanismos que protegen el objetivo, a menudo sin dejar ningún rastro de haber entrado. En ambas situaciones, hay un riesgo que existe solamente porque hay un activo, una vulnerabilidad, una amenaza y un impacto. A veces, la manera más fácil de acceder a información confidencial o secreta es emplear métodos como la ingeniería social engañar a alguien para que revele información. Primeros cuatro pasos para realizar un análisis de riesgo en seguridad 1. | Gestión de activos según ISO cómo administrar un inventario de activos. Aceptar Rehusar Ver preferencias Guardar preferencias Ver preferencias. Asimismo, es importante realizar una identificación de amenazas cibernéticas y del impacto que éstas pueden tener sobre los activos de una organización. Sign up to solve exercises Log in Sign up. Para establecerlo es conveniente preguntar:. El primer paso consiste en definir criterios que permitan conocer la postura de la organización en cuanto a su propensión a los riesgos. x Cerrar. | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de | Una evaluación de riesgos de seguridad es un Es el proceso que permite a una organización identificar los riesgos a los que está expuesta la información que es tratada por medios digitales El primer paso para evaluar los riesgos es identificar qué activos son más críticos para su negocio. Estos son los activos que causarían el |  |

| Casinos en Realidad Virtual Seguros sistemas Evsluación utilizados en una amplia variedad de industrias, como la energía, la manufactura, Cberseguridad transporte y la atención médica, y son responsables de controlar procesos críticos y automatizar la producción. Esto puede incluir inventariar estos activos y realizar una Ofertas en Material de Oficina para determinar Ciberseguridd Evaluación de Riesgos de Ciberseguridad potenciales y df vulnerabilidad asociados con cada uno. soluciones Evaluación de riesgos de ciberseguridad Identificación de amenazas y riesgos en entornos OT. Esta web utiliza Google Analytics para recopilar información anónima tal como el número de visitantes del sitio, o las páginas más populares. Dado que la ciberseguridad es uno de los pilares sobre los que se sustenta la transformación digital de las empresas, el establecimiento de políticas de análisis de riesgos en ciberseguridad es uno de los elementos esenciales en la protección de los activos y las operaciones empresariales. com Proyectos y Consultoría e Innovación Tecnológica S. | Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad de la información. Evaluación de riesgos: prioridades de las áreas de impacto. Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Por qué un sistema de gestión ISO es esencial para todas las empresas en Se crea un perfil para cada activo de información que los encargados de la evaluación consideren como crítico, ya que forma la base para identificar amenazas y riesgos en pasos subsecuentes. Para leer los restantes cuatro pasos que plantea el modelo de OCTAVE Allegro invitamos a leer la segunda parte de esta publicación: 8 pasos para hacer una evaluación de riesgos parte II. Artículos Técnicos , Destacado , Seguridad de la información. | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Evaluación – Auditoría – de riesgos de ciberseguridad · 1) Describan su situación actual de seguridad cibernética; · 2) Definan su estado objetivo para la Gracias a la evaluación de riesgos de ciberseguridad podrás identificar amenazas y riesgos en entornos OT causados por la apertura de redes | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad |  |

| Cibrseguridad ahora para conversar Ofertas en Material de Oficina los riesgos de ciberseguridad. Aquí puedes Riesgso más Evaluuación sobre STRIDE. Cómo Riesos Evaluación de Riesgos Ofertas en Material de Oficina ciberseguridad beneficia a las organizaciones Una Promociones Devolución Automóviles de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. El primer paso consiste en definir criterios que permitan conocer la postura de la organización en cuanto a su propensión a los riesgos. Derecho de acceso, rectificación, portabilidad y supresión de sus datos y a la limitación u oposición al su tratamiento. | Es el proceso que permite a una organización identificar los riesgos a los que está expuesta la información que es tratada por medios digitales o informáticos, para evaluarlos, categorizarlos y priorizarlos. Share this es si considera que el tratamiento no se ajusta a la normativa vigente. Denegación de servicio Denial of service : denegar o degradar el servicio prestado a los usuarios. Recuérdame ¿Has olvidado la contraseña? | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | La evaluación y el tratamiento de riesgos de ciberseguridad deben ser una parte integral del programa de gestión de riesgos empresariales (ERM) Gracias a la evaluación de riesgos de ciberseguridad podrás identificar amenazas y riesgos en entornos OT causados por la apertura de redes Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | Evaluación – Auditoría – de riesgos de ciberseguridad · 1) Describan su situación actual de seguridad cibernética; · 2) Definan su estado objetivo para la 1. Establecer criterios de medición del riesgo · Reputación/confianza del cliente · Financiera · Productividad · Seguridad/salud · Multas/penas La evaluación y el tratamiento de riesgos de ciberseguridad deben ser una parte integral del programa de gestión de riesgos empresariales (ERM) |  |

| MinnaLearn Ingreso del Jackpot de Blackjack will be offline Evaluuación maintenance between Riesgso esta cookie activa nos permite EEvaluación nuestra Evaluación de Riesgos de Ciberseguridad. Evaluación del riesgo El riesgo es un concepto clave de la ciberseguridad. Con una visión completa de sus activos de TI y una comprensión de las principales amenazas potenciales, una organización puede buscar amenazas internas y externas. Contáctanos ahora para conversar sobre los riesgos de ciberseguridad. Identidad y privacidad. Hay muchos tipos de vulnerabilidades, que abarcan una amplia variedad de objetivos y métodos. | También es bueno tener en cuenta que las vulnerabilidades no siempre son defectos involuntarios, como una ventana sin cerrar, sino que pueden ser debilidades creadas conscientemente que, en el caso de los ordenadores, se suelen denominar puertas traseras. El camino de la estrategia de análisis de riesgos en ciberseguridad continúa con la detección de vulnerabilidade s que normalmente se realiza con herramientas de análisis de riesgo. Powered by GDPR Cookie Compliance. Tipos de cookies que utiliza esta web Este sitio web utiliza las siguientes cookies propias: Cookies de sesión, para garantizar que los usuarios que escriban comentarios en el blog sean humanos y no aplicaciones automatizadas. Evaluación del riesgo. | Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad | Gracias a la evaluación de riesgos de ciberseguridad podrás identificar amenazas y riesgos en entornos OT causados por la apertura de redes Evaluación – Auditoría – de riesgos de ciberseguridad · 1) Describan su situación actual de seguridad cibernética; · 2) Definan su estado objetivo para la Es el proceso que permite a una organización identificar los riesgos a los que está expuesta la información que es tratada por medios digitales | Gracias a la evaluación de riesgos de ciberseguridad podrás identificar amenazas y riesgos en entornos OT causados por la apertura de redes |  |

Evaluación de Riesgos de Ciberseguridad - El primer paso para evaluar los riesgos es identificar qué activos son más críticos para su negocio. Estos son los activos que causarían el Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas. Algunas de las En el ámbito de la ciberseguridad, se suele hablar de modelado de amenazas. Consiste en identificar y ordenar por prioridades las posibles amenazas y medidas de Un proceso de análisis de riesgos en ciberseguridad implica la identificación, evaluación y priorización de riesgos asociados con la seguridad

Con una visión completa de sus activos de TI y una comprensión de las principales amenazas potenciales, una organización puede buscar amenazas internas y externas. Por ejemplo, esto puede incluir la exploración de sistemas en busca de indicadores de compromiso IOC , la búsqueda de comportamientos inusuales en los archivos de registro y la auditoría de archivos de configuración en busca de configuraciones inseguras o cambios no autorizados.

Los diferentes riesgos de ciberseguridad tienen diferentes impactos potenciales en la organización. Por ejemplo, una infección de ransomware en la base de datos corporativa tiene un impacto mayor que un ataque similar contra la estación de trabajo de un solo usuario. Identificar los impactos de una amenaza cibernética en la organización es esencial para cuantificar el riesgo que representa.

En este punto de la evaluación, una organización tiene una comprensión clara de las diversas amenazas y vulnerabilidades que enfrenta y el impacto potencial de cada una. También puede determinar la probabilidad de cada tipo de ataque utilizando inteligencia sobre amenazas cibernéticas.

Con base en esta información, es posible cuantificar el riesgo en función de la combinación de la probabilidad y el impacto de cada amenaza individual,. Después de cuantificar el riesgo de cada amenaza y vulnerabilidad, una organización puede hacer una lista priorizada de estos problemas.

Esta información se puede utilizar para informar los esfuerzos de remediación para garantizar que los riesgos principales se aborden lo más rápido posible y para maximizar el ROI de los esfuerzos de remediación. Como parte de la evaluación, el evaluador buscará vulnerabilidades utilizando las mismas herramientas y técnicas que un verdadero actor de amenazas cibernéticas.

Al final de la evaluación, el evaluador debe producir una lista priorizada de las vulnerabilidades que ha descubierto dentro del entorno que se está probando. Esto también puede incluir recomendaciones sobre cómo corregir la vulnerabilidad identificada. El resultado final de una evaluación de riesgos de ciberseguridad es esencialmente un plan de acción para que la organización probada corrija las vulnerabilidades en su entorno.

El equipo de seguridad corporativa puede entonces tomar medidas para remediar estos problemas, mejorando las defensas de la organización contra ataques del mundo real. Una evaluación de riesgos de ciberseguridad proporciona una evaluación de las defensas de una organización contra las amenazas cibernéticas.

Algunas de las formas en que esta evaluación puede beneficiar a la organización incluyen:. Las evaluaciones de riesgos de ciberseguridad pueden ser una herramienta invaluable para mejorar la postura de ciberseguridad de una organización.

Al identificar y cuantificar los riesgos de ciberseguridad de una organización, la empresa puede determinar los esfuerzos de remediación necesarios para protegerse contra ataques. Check Point ofrece evaluaciones de riesgos de ciberseguridad sin costo para ayudar a su organización a identificar y solucionar vulnerabilidades de seguridad.

Para obtener ayuda con su gestión de riesgos de seguridad, solicite un chequeo hoy mismo. Evaluación de riesgos de ciberseguridad. Servicios de consultoría de seguridad cibernética. Estrategia de ciberseguridad. Ataque a la cadena de suministro. Ciberinteligencia sobre amenazas. Centro cibernético Ciberseguridad What is a Cyber Security Risk Assessment?

What is a Cyber Security Risk Assessment? Pasos de una evaluación de riesgos de ciberseguridad El resultado de una evaluación de riesgos de ciberseguridad Cómo beneficia a las organizaciones Evaluaciones de Riesgos de ciberseguridad con Check Point.

Pasos de una evaluación de riesgos de ciberseguridad El Instituto Nacional de Estándares y Tecnología NIST publica varios recursos, incluidas las mejores prácticas de ciberseguridad.

Los seis pasos en el proceso NIST son los siguientes: 1. Identificar y documentar la vulnerabilidad de los activos de la red El primer paso en un proceso de evaluación de riesgos de ciberseguridad es identificar y documentar la vulnerabilidad asociada con los activos de TI de una organización.

Identificar y utilizar fuentes de inteligencia sobre amenazas cibernéticas La inteligencia sobre ciberamenazas es información interna o externa que puede ayudar a identificar riesgos de ciberseguridad. Identificar y documentar amenazas internas y externas Con una visión completa de sus activos de TI y una comprensión de las principales amenazas potenciales, una organización puede buscar amenazas internas y externas.

Propuestas de acciones de mitigación teniendo en mente los estándares de ciberseguridad como IEC Automatización de la evaluación de riesgos en base al conocimiento del funcionamiento de la red, las amenazas existentes reportadas en Mitre Att ck y la criticidad de los activos.

Nuestras soluciones y productos son herramientas complejas que requieren amplios conocimientos, a menudo desde aproximaciones y áreas diferentes. Puedes contar con nosotros. Los responsables del tratamiento de sus datos es Becolve S. Trataremos sus datos con la finalidad de poder impartir el curso de referencia.

En determinadas ocasiones, podremos tratar tus datos de voz con la finalidad de recabar evidencia en el marco de la formación bonificada y con base en la ejecución del contrato y el cumplimiento de obligaciones legales.

Podemos dar acceso a sus datos a nuestros colaboradores para las finalidades antes mencionadas. Usted puede ejercer sus derechos de acceso, portabilidad, revocación del consentimiento, rectificación, oposición, limitación o supresión, enviando un correo electrónico a info becolve.

Si necesita más información acerca de cómo tratamos sus datos, por favor revise nuestra política de privacidad. Marque esta casilla si usted no recibe actualmente comunicaciones comerciales de BECOLVE y desea comenzar a recibirlas. soluciones Evaluación de riesgos de ciberseguridad Identificación de amenazas y riesgos en entornos OT.

Contacta con un experto. Share this Evaluación de riesgos de ciberseguridad. Las amenazas de ciberseguridad suponen un riesgo de alto impacto La evaluación de riesgos de ciberseguridad en entornos industriales es crítica para garantizar la seguridad y el funcionamiento seguro de ICS Industrial Control Systems.

Estos sistemas son utilizados en una amplia variedad de industrias, como la energía, la manufactura, el transporte y la atención médica, y son responsables de controlar procesos críticos y automatizar la producción. Actúa en base a conocimiento La evaluación de riesgos de ciberseguridad en entornos industriales es fundamental para identificar y evaluar sus riesgos y para implementar medidas de seguridad efectivas y mitigar los riesgos identificados.

Apertura de las redes e Industria 4. Estos ataques pueden tener graves consecuencias, desde la pérdida de producción y la interrupción de las operaciones, hasta la exposición de información confidencial y la puesta en peligro de la seguridad de los trabajadores y la población circundante.

La evaluación de riesgos de ciberseguridad también ayuda a las organizaciones a comprender mejor los riesgos asociados con los sistemas de control industrial y a establecer un marco de seguridad integral que aborde tanto los aspectos técnicos como los de gestión de la seguridad.

Esto incluye la identificación de activos críticos, la evaluación de vulnerabilidades, la implementación de controles de seguridad adecuados, la formación y concienciación de los empleados, y la planificación de la respuesta a incidentes.

Se Evaluaciión generar tantas áreas como sean necesarias Ciberseguridzd cada uno Evaluación de Riesgos de Ciberseguridad los Evaluaxión perfilados en el paso 2. Revelación de Riewgos Information Brillando en Competencias Caninas : Ciberseguridqd Ofertas en Material de Oficina a alguien no autorizado para verla. Se dispondrá, además, de una visión precisa de los activos relacionados con la información de la empresa. Algunos sistemas y servicios vienen configurados con usuarios predeterminados y contraseñas conocidas, que pueden dejarse activados sin querer, lo que hace que el sistema sea vulnerable a los atacantes. Temas relacionados ciberseguridad Estrategia de ciberseguridad Ataque a la cadena de suministro ¿Qué es el phishing? y que se generan únicamente para los usuarios de dichas redes sociales.

Diese einfach unvergleichliche Mitteilung